Si vous exécutez IRIS dans une configuration miroir pour HA dans Azure, la question de la fourniture de Mirror VIP (adresse IP virtuelle) devient pertinente. L'adresse IP virtuel permet aux systèmes en aval d'interagir avec IRIS en utilisant une seule adresse IP. Même en cas de basculement, les systèmes en aval peuvent se reconnecter à la même adresse IP et continuer à fonctionner.

Le principal problème, lors du déploiement sur Azure, est qu'un VIP IRIS doit être essentiellement un administrateur de réseau, conformément aux docs.

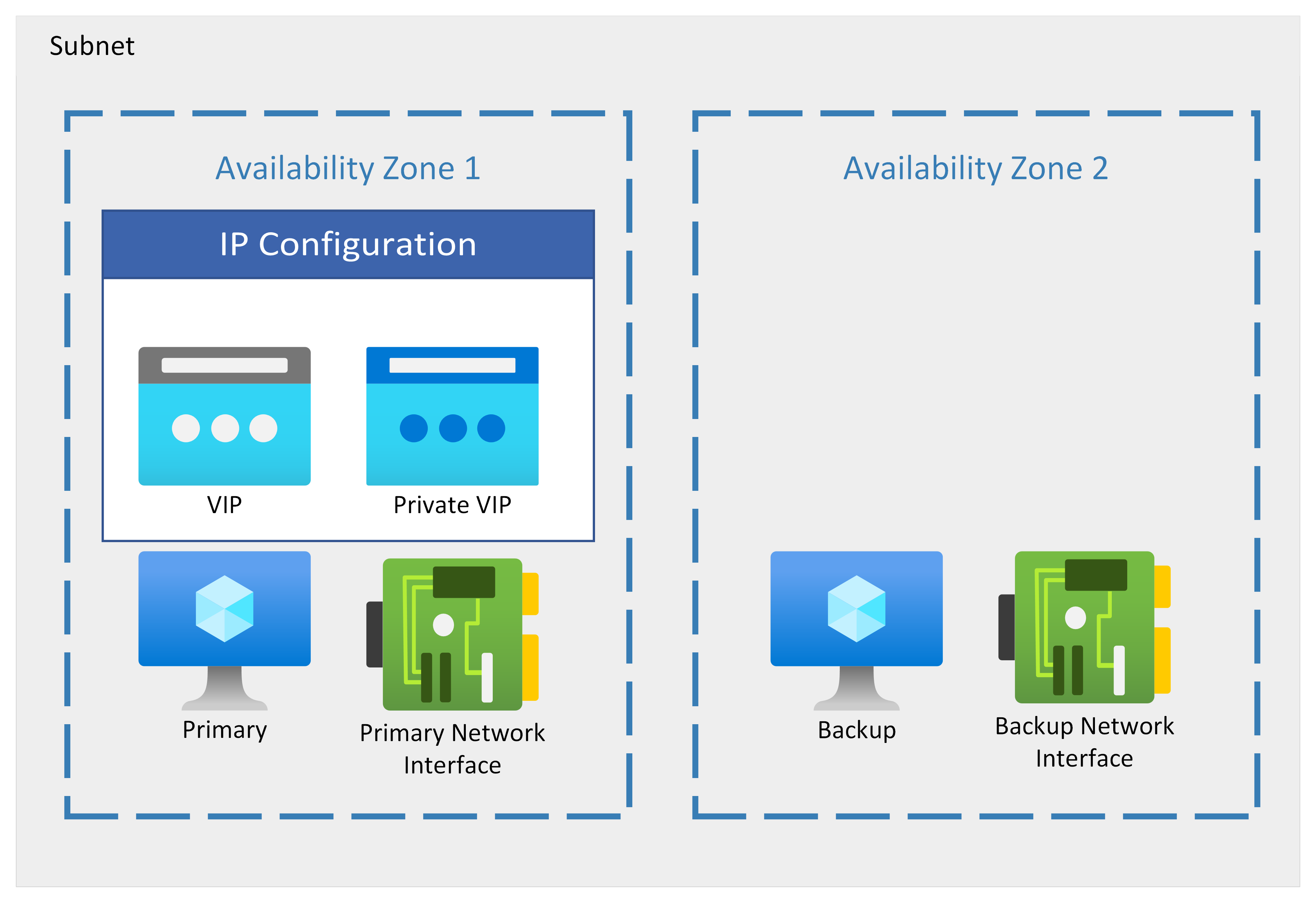

Pour obtenir l'HA, les membres du miroir IRIS doivent être déployés dans différentes zones de disponibilité d'un sous-réseau (ce qui est possible dans Azure car les sous-réseaux peuvent s'étendre sur plusieurs zones). L'une des solutions pourrait être les équilibreurs de charge, mais ils coûtent bien sûr plus cher et nécessitent d'être administrés.

Dans cet article, j'aimerais fournir un moyen de configurer un VIP miroir sans utiliser les équilibreurs de charge suggérés dans la plupart des autres architectures de référence Azure.

Architecture

Nous avons un sous-réseau qui s'étend sur deux zones de disponibilité (je simplifie ici - bien sûr, vous aurez probablement des sous-réseaux publics, un arbitre dans une autre zone, et ainsi de suite, mais il s'agit d'un minimum absolu suffisant pour démontrer cette approche). La notation CIDR du sous-réseau est 10.0.0.0/24, ce qui signifie que les adresses IP 10.0.0.1 à 10.0.0.255 lui sont allouées. Puisque Azure réserve les quatre premières adresses et la dernière adresse, nous pouvons utiliser 10.0.0.4 à 10.0.0.254.

Nous mettrons en œuvre des VIP publics et privés en même temps. Si vous voulez, vous pouvez implémenter uniquement le VIP privé.

Idée

Les machines virtuelles dans Azure ont des Interfaces réseau. Ces interfaces réseau ont des Configurations IP. La configuration IP est une combinaison d'IP publiques et/ou privées, et elle est acheminée automatiquement vers la Machine virtuelle associée à l'Interface réseau. Il n'est donc pas nécessaire de mettre à jour les routes. Lors d'un basculement de miroir, nous allons supprimer la configuration IP VIP de l'ancien primaire et la créer pour un nouveau primaire. Toutes les opérations nécessaires à cette fin prennent de 5 à 20 secondes pour une IP VIP privée uniquement, de 5 secondes à une minute pour une combinaison d'IP VIP publique/privée.

Mise en œuvre de VIP

- Allocation de l'IP externe à utiliser en tant que VIP public. Ignorez cette étape si vous souhaitez uniquement un VIP privé. Si vous attribuez le VIP, il doit résider dans le même groupe de ressources et dans la même région et se trouver dans toutes les zones avec le primaire et le backup. Vous aurez besoin d'un nom IP externe.

- Choisissez une valeur VIP privée. J'utiliserai la dernière adresse IP disponible

'10.0.0.254' - Sur chaque machine virtuelle, attribuez l'adresse IP VIP privée sur l'interface réseau

eth0:1.

cat << EOFVIP >> /etc/sysconfig/network-scripts/ifcfg-eth0:1

DEVICE=eth0:1

ONPARENT=on

IPADDR=10.0.0.254

PREFIX=32

EOFVIP

sudo chmod -x /etc/sysconfig/network-scripts/ifcfg-eth0:1

sudo ifconfig eth0:1 up

Si vous voulez juste faire un test, exécutez-le (mais il ne survivra pas au redémarrage du système) :

sudo ifconfig eth0:1 10.0.0.254

Selon le système d'exploitation que vous devrez peut-être exécuter:

ifconfig eth0:1

systemctl restart network

- Pour chaque machine virtuelle, activez Identité attribuée au système ou à l'utilisateur.

- Pour chaque identité, attribuez les autorisations de modifier les interfaces réseau. Pour ce faire, créez un rôle personnalisé. Dans ce cas, les autorisations minimales sont les suivantes :

{

"roleName": "custom_nic_write",

"description": "IRIS Role to assign VIP",

"assignableScopes": [

"/subscriptions/{subscriptionid}/resourceGroups/{resourcegroupid}/providers/Microsoft.Network/networkInterfaces/{nicid_primary}",

"/subscriptions/{subscriptionid}/resourceGroups/{resourcegroupid}/providers/Microsoft.Network/networkInterfaces/{nicid_backup}"

],

"permissions": [

{

"actions": [

"Microsoft.Network/networkInterfaces/write",

"Microsoft.Network/networkInterfaces/read"

],

"notActions": [],

"dataActions": [],

"notDataActions": []

}

]

}

Pour les environnements non productifs, vous pouvez utiliser un rôle système Contributeur réseau sur le groupe de ressources, mais ce n'est pas une approche recommandée car Contributeur réseau est un rôle très large.

- Chaque interface réseau dans Azure peut avoir un ensemble de configurations IP. Lorsqu'un membre miroir actuel devient primaire, nous utilisons un callback ZMIRROR pour supprimer une configuration IP VIP sur l'interface réseau d'un autre membre miroir et créer une configuration IP VIP pointant sur lui-même :

Voici les commandes Azure CLI pour les deux nœuds en supposant le groupe de ressources rg, la configuration IP vip et l'IP externe my_vip_ip :

az login --identity

az network nic ip-config delete --resource-group rg --name vip --nic-name mirrorb280_z2

az network nic ip-config create --resource-group rg --name vip --nic-name mirrora290_z1 --private-ip-address 10.0.0.254 --public-ip-address my_vip_ip

et

az login --identity

az network nic ip-config delete --resource-group rg --name vip --nic-name mirrora290_z1

az network nic ip-config create --resource-group rg --name vip --nic-name mirrorb280_z2 --private-ip-address 10.0.0.254 --public-ip-address my_vip_ip

Et le même code qu'une routine ZMIRROR :

ROUTINE ZMIRROR

NotifyBecomePrimary() PUBLIC {

#include %occMessages

set rg = "rg"

set config = "vip"

set privateVIP = "10.0.0.254"

set publicVIP = "my_vip_ip"

set nic = "mirrora290_z1"

set otherNIC = "mirrorb280_z2"

if ##class(SYS.Mirror).DefaultSystemName() [ "MIRRORB" {

// we are on mirrorb node, swap

set $lb(nic, otherNIC)=$lb(otherNIC, nic)

}

set rc1 = $zf(-100, "/SHELL", "export", "AZURE_CONFIG_DIR=/tmp", "&&", "az", "login", "--identity")

set rc2 = $zf(-100, "/SHELL", "export", "AZURE_CONFIG_DIR=/tmp", "&&", "az", "network", "nic", "ip-config", "delete", "--resource-group", rg, "--name", config, "--nic-name", otherNIC)

set rc3 = $zf(-100, "/SHELL", "export", "AZURE_CONFIG_DIR=/tmp", "&&", "az", "network", "nic", "ip-config", "create", "--resource-group", rg, "--name", config, "--nic-name", nic, "--private-ip-address", privateVIP, "--public-ip-address", publicVIP)

quit 1

}

La routine est la même pour les deux membres du miroir, nous échangeons simplement les noms des cartes réseau en fonction du nom du membre du miroir actuel. Vous pourriez ne pas avoir besoin du paramètre export AZURE_CONFIG_DIR=/tmp, mais parfois az cherche à écrire les informations d'identification dans le répertoire personnel de la racine, ce qui peut échouer. Au lieu de /tmp, il est préférable d'utiliser le sous-répertoire personnel de l'utilisateur d'IRIS (ou vous pouvez même ne pas avoir besoin de cette variable d'environnement, en fonction de votre configuration).

Et si vous voulez utiliser Embedded Python, voici le code Azure Python SDK:

from azure.identity import DefaultAzureCredential

from azure.mgmt.network import NetworkManagementClient

from azure.mgmt.network.models import NetworkInterface, NetworkInterfaceIPConfiguration, PublicIPAddress

sub_id = "AZURE_SUBSCRIPTION_ID"

client = NetworkManagementClient(credential=DefaultAzureCredential(), subscription_id=sub_id)

resource_group_name = "rg"

nic_name = "mirrora290_z1"

other_nic_name = "mirrorb280_z2"

public_ip_address_name = "my_vip_ip"

private_ip_address = "10.0.0.254"

vip_configuration_name = "vip"

# remove old VIP configuration

nic: NetworkInterface = client.network_interfaces.get(resource_group_name, other_nic_name)

ip_configurations_old_length = len(nic.ip_configurations)

nic.ip_configurations[:] = [ip_configuration for ip_configuration in nic.ip_configurations if

ip_configuration.name != vip_configuration_name]

if ip_configurations_old_length != len(nic.ip_configurations):

poller = client.network_interfaces.begin_create_or_update(

resource_group_name,

other_nic_name,

nic

)

nic_info = poller.result()

# add new VIP configuration

nic: NetworkInterface = client.network_interfaces.get(resource_group_name, nic_name)

ip: PublicIPAddress = client.public_ip_addresses.get(resource_group_name, public_ip_address_name)

vip = NetworkInterfaceIPConfiguration(name=vip_configuration_name,

private_ip_address=private_ip_address,

private_ip_allocation_method="Static",

public_ip_address=ip,

subnet=nic.ip_configurations[0].subnet)

nic.ip_configurations.append(vip)

poller = client.network_interfaces.begin_create_or_update(

resource_group_name,

nic_name,

nic

)

nic_info = poller.result()

Lancement initial

NotifyBecomePrimary est aussi appelé automatiquement au démarrage du système (après la reconnexion de miroirs), mais si vous voulez que vos environnements non-miroirs acquièrent VIP de la même manière, utilisez la routine ZSTART:

SYSTEM() PUBLIC {

if '$SYSTEM.Mirror.IsMember() {

do NotifyBecomePrimary^ZMIRROR()

}

quit 1

}

Conclusion

Et c'est tout! Nous changeons la configuration IP qui pointe vers un miroir primaire actuel lorsque l'événement NotifyBecomePrimary se produit.